Configurer un VPN-SSL client-to-site avec OpenVPN (pfSense)

Configurer un VPN-SSL client-to-site avec OpenVPN (pfSense)

I) Présentation

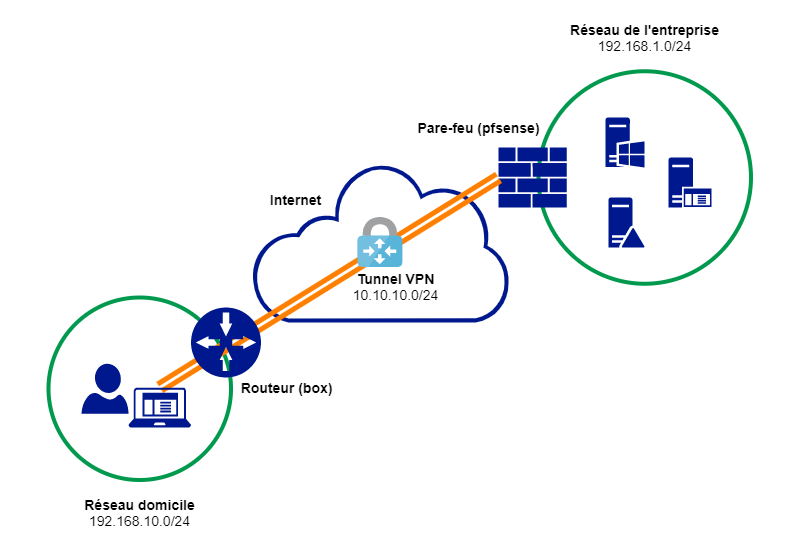

Pour rappel, ce type de VPN sert à établir un lien direct entre le PC et le réseau de l'entreprise, grâce à un tunnel chiffré et sécurisé.

Pour cet exemple, je vais me baser sur une base d'utilisateurs locale au Pare-feu. L'idéal étant de s'appuyer sur un annuaire LDAP externe, comme un annuaire Active Directory par exemple (réutilisation des identifiants et mots de passe). La procédure reste la même, c'est seulement la source d'authentification qui diffère et il suffira de déclarer au préalable votre annuaire sur le Pare-feu.

Voici le schéma du cas présent, je vous laisse en prendre connaissance notamment en ce qui concerne les adresses des différents réseaux:

II) La gestion des certificats

Nous devons créer une autorité de certification interne sur le firewall PfSense, puis nous allons créer un certificat dédié au serveur. Ce certificat sera utilisé pour sécuriser notre tunnel VPN.

A) Créer l'autorité de certification

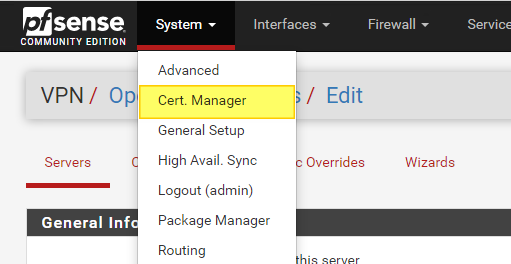

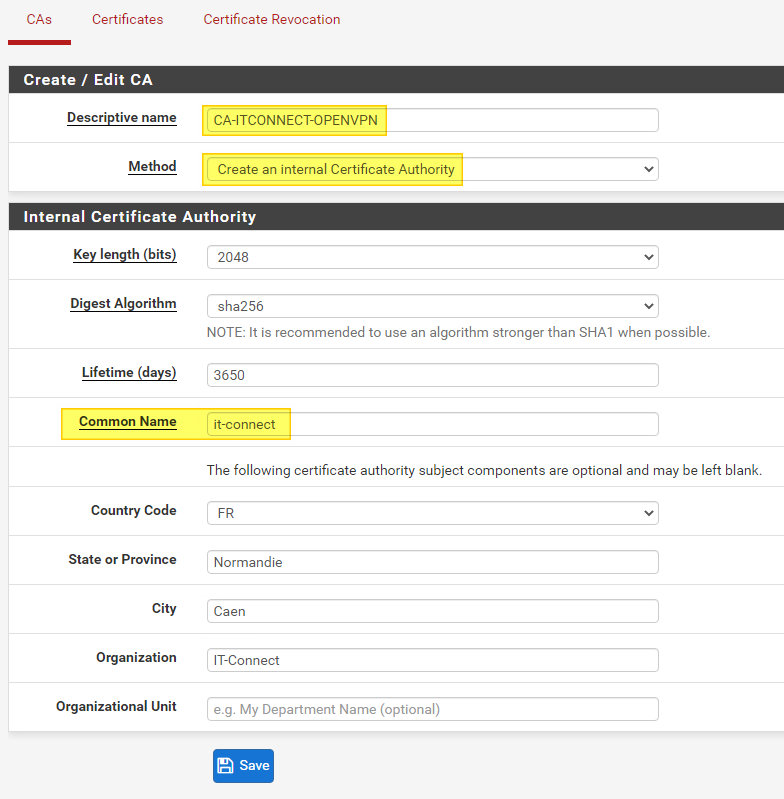

Pour créer l'autorité de certification sur pfSense (si vous n'en avez pas déjà une), vous devez accéder au menu : System > Cert. Manager

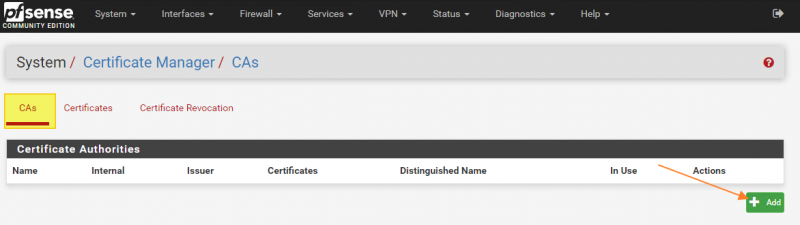

Dans l'onglet "CAs", cliquez sur le bouton "Add".

Donnez un nom à l'autorité de certification, par exemple "CA-ITCONNECT-OPENVPN", ce nom sera visible seulement dans Pfsense. Choisissez la méthode "Create an internal Certificate Authority".

Concernant le nom qui sera affiché dans les certificats, il s'agit du champ "Common Name", j'indique "it-connect" pour ma part. Remplissez les autres valeurs : la région, la ville, etc... et cliquez sur "Save" pour créer la CA.

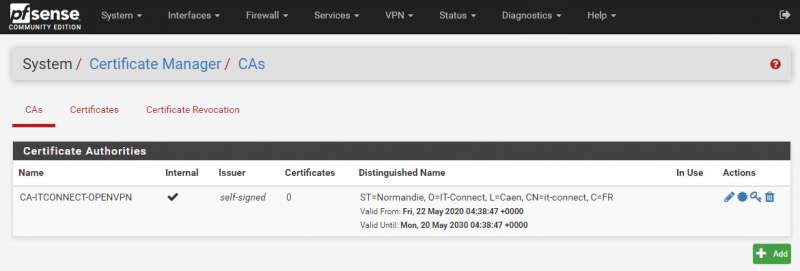

L'autorité de certification doit apparaître dans l'interface, comme ceci :