Filtrage

Proxy

[modifier | modifier le wikicode]

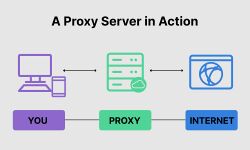

Le terme Proxy fait référence à un serveur intermédiaire qui agit comme un intermédiaire entre un client et un serveur. Les proxys sont couramment utilisés dans les réseaux informatiques pour diverses raisons, notamment la sécurité, la gestion du trafic et l'anonymat. Cette documentation examine les bases des proxys, leur fonctionnement et leurs différentes utilisations.

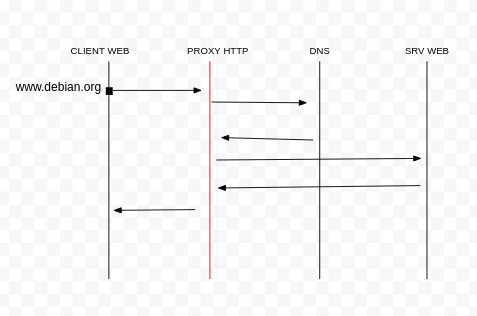

Fonctionnement d'un Proxy

[modifier | modifier le wikicode]Un proxy fonctionne en interceptant les demandes de communication entre un client (comme un navigateur web) et un serveur distant. Voici comment cela se déroule en général :

1. Le client envoie une demande au serveur proxy plutôt qu'au serveur distant.

2. Le serveur proxy traite la demande en fonction de ses règles de configuration, puis transmet la demande au serveur distant.

3. Le serveur distant répond à la demande.

4. Le serveur proxy reçoit la réponse du serveur distant, la traite au besoin, puis la renvoie au client.

Le client peut être configuré pour utiliser un serveur proxy de manière transparente, c'est-à-dire qu'il est souvent inconscient de la présence du proxy.

Utilisations des Proxys

[modifier | modifier le wikicode]Les proxys sont utilisés pour diverses raisons, notamment :

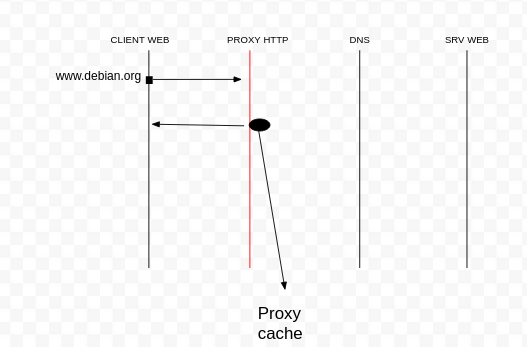

1. Amélioration des performances

[modifier | modifier le wikicode]Un proxy peut stocker en cache les réponses des serveurs pour accélérer les futures demandes identiques des clients. Cela réduit la charge sur les serveurs et améliore les temps de réponse.

2. Filtrage du contenu

[modifier | modifier le wikicode]Les proxys peuvent être configurés pour filtrer le contenu web en fonction de règles prédéfinies. Cela permet de bloquer l'accès à des sites web spécifiques ou de filtrer le contenu web pour des raisons de sécurité ou de conformité.

3. Sécurité

[modifier | modifier le wikicode]Les proxys peuvent agir comme une barrière de sécurité entre les réseaux internes et externes. Ils peuvent inspecter le trafic entrant pour détecter et bloquer les menaces telles que les logiciels malveillants et les attaques DDoS.

4. Anonymat en ligne

[modifier | modifier le wikicode]Certains proxys, appelés proxys anonymes, permettent aux utilisateurs de masquer leur adresse IP réelle en utilisant l'adresse IP du serveur proxy. Cela peut être utilisé pour protéger la vie privée en ligne.

5. Contournement des restrictions géographiques

[modifier | modifier le wikicode]Les proxys peuvent permettre aux utilisateurs d'accéder à du contenu en ligne qui est géographiquement restreint. En utilisant un proxy situé dans un autre pays, un utilisateur peut accéder à des services en ligne qui ne sont normalement pas disponibles dans sa région.

Configuration d'un Proxy

[modifier | modifier le wikicode]La configuration d'un proxy dépend du logiciel et de l'objectif spécifiques. Cependant, voici quelques étapes générales pour configurer un proxy :

1. Installez le logiciel de proxy : Choisissez un logiciel de proxy adapté à vos besoins et installez-le sur un serveur.

2. Configurez les règles : Définissez les règles de filtrage, de mise en cache, de sécurité, et d'autres règles en fonction de vos objectifs.

3. Configurer les clients : Configurez les clients pour utiliser le proxy en spécifiant son adresse IP et son port dans les paramètres de connexion.

4. Testez et surveillez : Assurez-vous que le proxy fonctionne comme prévu et surveillez son utilisation pour détecter tout problème.

Conclusion

[modifier | modifier le wikicode]Les proxys sont des composants importants des réseaux informatiques, offrant de nombreux avantages, notamment la sécurité, la gestion du trafic et l'amélioration des performances. Ils sont utilisés dans une variété de scénarios pour répondre à des besoins spécifiques. La configuration et la gestion appropriées d'un proxy sont essentielles pour garantir son efficacité et sa sécurité.

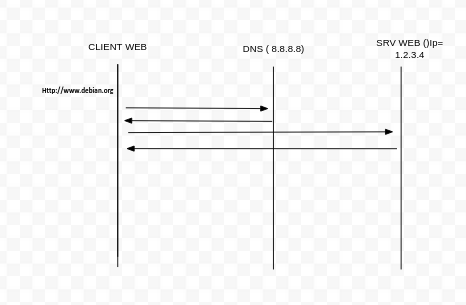

Schéma des flux sans proxy

[modifier | modifier le wikicode]

Schéma des flux avec proxy

[modifier | modifier le wikicode]

Schéma des flux avec proxy

[modifier | modifier le wikicode]Si le serveur proxy a déjà fait une http vers ce site il s'enregistre (selon le type de site ) dans le cache du serveur proxy qui du coup le serveur proxy ne fera pas de requête

Proxy cache = Amélioration de la bande passante

Filtrage Périmétrique

[modifier | modifier le wikicode]

Le filtrage périmétrique, également connu sous le nom de pare-feu périmétrique, est une stratégie de sécurité informatique qui vise à protéger un réseau ou un système en limitant l'accès aux ressources réseau depuis l'extérieur du réseau. Cette technique est largement utilisée pour renforcer la sécurité des infrastructures informatiques et prévenir les menaces en ligne.

Principes de base

[modifier | modifier le wikicode]Le filtrage périmétrique fonctionne en plaçant un pare-feu ou un dispositif de filtrage à la frontière entre un réseau interne (généralement appelé réseau local) et des réseaux externes tels qu'Internet. Voici les principes de base du filtrage périmétrique :

1. Établissement de règles: Le pare-feu périmétrique est configuré pour autoriser ou refuser le trafic réseau en fonction de règles prédéfinies. Ces règles spécifient quel type de trafic est autorisé à entrer ou à sortir du réseau.

2. Protection contre les menaces: Le filtrage périmétrique protège le réseau contre une variété de menaces, notamment les attaques par déni de service (DoS), les intrusions, les tentatives d'accès non autorisé et les virus.

3. Contrôle d'accès: Il permet de contrôler l'accès aux services et aux ressources internes en fonction de la source, de la destination, du port, du protocole et d'autres critères.

4. Surveillance du trafic: Le pare-feu périmétrique surveille en permanence le trafic entrant et sortant pour détecter toute activité suspecte ou anormale.

Composants du filtrage périmétrique

[modifier | modifier le wikicode]Le filtrage périmétrique peut comprendre plusieurs composants essentiels :

1. Pare-feu: Un pare-feu, matériel ou logiciel, sert de première ligne de défense en filtrant le trafic réseau. Il applique les règles de filtrage pour autoriser ou bloquer le trafic en fonction de critères prédéfinis.

2. Proxy: Les serveurs proxy peuvent être utilisés pour contrôler et sécuriser l'accès à Internet en agissant en tant qu'intermédiaires entre les utilisateurs internes et les ressources externes.

3. Systèmes de détection d'intrusion (IDS) et de prévention d'intrusion (IPS): Ces systèmes surveillent le trafic à la recherche de comportements malveillants ou d'anomalies et prennent des mesures pour les bloquer.

Avantages du filtrage périmétrique

[modifier | modifier le wikicode]Le filtrage périmétrique offre de nombreux avantages en matière de sécurité informatique :

- Protection globale: Il protège l'ensemble du réseau en bloquant les menaces à la périphérie du réseau.

- Contrôle d'accès: Il permet aux administrateurs de contrôler l'accès aux ressources internes.

- Réduction des risques: Il réduit les risques de compromission de données et d'intrusion.

- Détection précoce: Il permet de détecter et de bloquer rapidement les attaques potentielles.

Mise en place du filtrage périmétrique

[modifier | modifier le wikicode]La mise en place du filtrage périmétrique nécessite une planification minutieuse et une configuration appropriée du pare-feu ou des dispositifs de filtrage. Voici quelques étapes générales :

1. Évaluation des besoins: Identifiez les ressources critiques à protéger et les menaces potentielles.

2. Sélection des composants: Choisissez le type de pare-feu et les autres composants nécessaires en fonction des besoins.

3. Configuration des règles: Définissez les règles de filtrage en fonction des politiques de sécurité de l'entreprise.

4. Surveillance continue: Surveillez régulièrement le trafic et les journaux de pare-feu pour détecter toute activité suspecte.

Conclusion

[modifier | modifier le wikicode]Le filtrage périmétrique est une stratégie essentielle pour renforcer la sécurité des réseaux informatiques en limitant l'accès aux ressources internes depuis l'extérieur. En mettant en œuvre des pare-feux périmétriques et d'autres dispositifs de filtrage, les entreprises peuvent mieux se protéger contre les menaces en ligne et garantir la confidentialité et l'intégrité de leurs données.

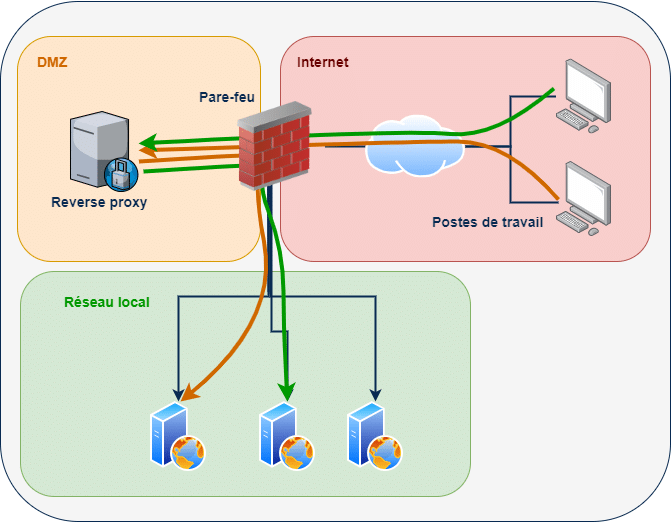

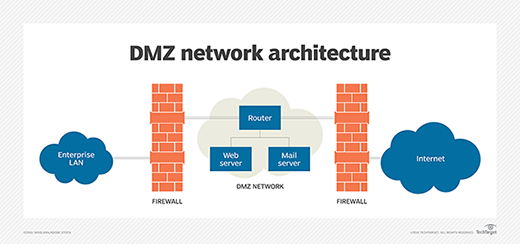

Demilitarized Zone (DMZ)

[modifier | modifier le wikicode]La Demilitarized Zone (DMZ) est un concept de sécurité réseau qui fait référence à une zone tampon située entre un réseau privé interne et un réseau public non sécurisé, généralement Internet. La DMZ est conçue pour abriter des services ou des serveurs accessibles au public tout en protégeant le réseau interne contre les menaces potentielles.

Fonctionnement de la DMZ

[modifier | modifier le wikicode]La DMZ fonctionne de la manière suivante :

1. La DMZ est créée en utilisant un pare-feu, un routeur ou un dispositif de sécurité spécifique. Ce dispositif gère le trafic entre le réseau interne privé et la DMZ.

2. Les services ou serveurs accessibles au public, tels que des serveurs Web, des serveurs de messagerie ou des serveurs DNS, sont placés dans la DMZ. Ces serveurs sont accessibles depuis Internet.

3. Le dispositif de sécurité dans la DMZ permet un trafic bidirectionnel entre la DMZ et Internet, mais limite strictement le trafic entre la DMZ et le réseau interne privé.

4. Les règles de pare-feu sont configurées pour contrôler quel type de trafic est autorisé à entrer ou à sortir de la DMZ.

5. La DMZ agit comme une couche intermédiaire de sécurité qui isole les serveurs accessibles au public de l'infrastructure privée, ce qui réduit le risque d'attaques directes sur le réseau interne.

Utilisations courantes de la DMZ

[modifier | modifier le wikicode]La DMZ est utilisée pour plusieurs scénarios de sécurité réseau, notamment :

- Serveurs Web : Les serveurs Web publics sont souvent placés dans la DMZ pour fournir des sites Web accessibles depuis Internet. Cela protège le réseau interne contre les attaques Web potentielles.

- Serveurs de messagerie : Les serveurs de messagerie, tels que les serveurs SMTP ou POP3, sont également placés dans la DMZ pour permettre la communication avec des serveurs de messagerie externes.

- Serveurs DNS : Les serveurs DNS publics peuvent être situés dans la DMZ pour gérer les requêtes DNS depuis Internet.

- Expositions publiques spécifiques : Les entreprises peuvent exposer des services spécifiques, tels que des serveurs de jeux, dans la DMZ pour fournir un accès public tout en protégeant le réseau interne.

Configuration de la DMZ

[modifier | modifier le wikicode]La configuration de la DMZ implique généralement les étapes suivantes :

1. Identifier les serveurs ou services qui doivent être placés dans la DMZ.

2. Mettre en place une architecture réseau qui inclut la DMZ, généralement en utilisant un pare-feu ou un routeur sécurisé.

3. Configurer les règles de pare-feu pour contrôler le trafic entrant et sortant de la DMZ.

4. Mettre en place des mécanismes de sécurité supplémentaires, tels que la surveillance des journaux et les mises à jour régulières des systèmes dans la DMZ.

5. Assurer la gestion et la maintenance continues de la DMZ pour garantir sa sécurité.

Avantages de la DMZ

[modifier | modifier le wikicode]La DMZ offre plusieurs avantages :

- Protection du réseau interne : Elle protège le réseau privé interne contre les attaques potentielles en isolant les services accessibles au public.

- Accès public sécurisé : Elle permet aux organisations de fournir des services accessibles au public de manière sécurisée.

- Contrôle du trafic : Les règles de pare-feu permettent de contrôler le trafic entrant et sortant de la DMZ, renforçant ainsi la sécurité.

Inconvénients de la DMZ

[modifier | modifier le wikicode]- Complexité de la configuration : La configuration et la gestion de la DMZ peuvent être complexes et nécessitent des compétences en sécurité réseau.

- Coûts supplémentaires : La mise en place d'une DMZ implique l'achat de dispositifs de sécurité supplémentaires.

Politique Générale de filtrage d'une DMZ

[modifier | modifier le wikicode]| Trafic inter-réseau | Autorisé ou refusé |

|---|---|

| Trafic du réseau Internet vers la DMZ | Oui |

| Trafic du réseau Internet vers le réseau interne | Non |

| Trafic du réseau interne vers la DMZ | Oui |

| Trafic du réseau interne vers le réseau externe | Oui |

| Trafic de la DMZ vers le réseau interne | Non |

| Trafic de la DMZ vers le réseau externe | Oui |

Conclusion

[modifier | modifier le wikicode]La Demilitarized Zone (DMZ) est un concept essentiel en matière de sécurité réseau qui permet de protéger un réseau interne privé tout en fournissant un accès contrôlé et sécurisé aux services accessibles au public. La mise en place d'une DMZ est une mesure de sécurité recommandée pour les organisations qui fournissent des services sur Internet.

Voici des schéma d'exemple de réseau avec une DMZ